- 09.05.2023

-

Inne

Pytech Summit 2023 (online)

Już 18 maja.2023 r. wygodnie ze swojego domu lub biura możesz w pełni bezpłatnie uczestniczyć w największym cyfrowym wydarzeniu poświęconym Python w Polsce.

Pytech Summit 2023 (online) to największa polska konferencja poświęcona Python.

W tym roku konferencja odbywa się w dniu 18.05.2022 r. w formie transmisji online.

Skierowana jest do pasjonatów Pythona z profilu mid i senior.

Konferencja zapewnia najwyższy poziom wykładów prowadzonych przez topowe postaci z polskiego świata Python oraz przedstawicieli wiodących firm zajmujących się Python w Polsce.

Podczas konferencji na swoim wirtualnych stoiskach zaprezentują się jedynie uznane i innowacyjne firmy informatyczne, których obecność zwiększa rangę wydarzenia.

W trakcie trwania konferencji odbędą się Wirtualne Targi Pracy Python, na których interaktywnie nawiążesz kontakt z firmami.

Rejestracja i udział w konferencji są w pełni bezpłatne.

Link do rejestracji na wydarzenie: https://pytechsummit.pl/

Konferencja odbędzie się w formie online.

Spodziewamy się ponad 1000 uczestników z całej polski!

Serdecznie zapraszamy do udziału wszystkich chętnych!

Przeczytaj więcej

-

Inne

InneProgram mentoringowy dla kobiet (18–26 lat)

Fundacja Przedsiębiorczości Kobiet rozpoczęła rekrutację do programu mentoringowego dla kobiet w wieku 18–26 lat, które chcą świadomie planować swoją ścieżkę zawodową i zdobyć wsparcie na starcie kariery. Zwracamy się z prośbą o udostępnienie informacji o rekrutacji wśród studentek i absolwentek Państwa uczelni, szczególnie tych, które są na początku swojej drogi zawodowej i szukają inspiracji oraz wsparcia. Co oferuje program? – warsztaty online (m.in. mentoring, autoprezentacja, jak reagować na przemoc w przestrzeni publicznej – we współpracy z Fundacją Feminoteka, przygotowanie do rozmowy rekrutacyjnej), – 6 godzin indywidualnego mentoringu z doświadczoną mentorką. Dla kogo? Dla kobiet w wieku 18–26 lat, które: – stawiają pierwsze kroki na rynku pracy, – chcą lepiej poznać swoje mocne strony, – potrzebują wsparcia w planowaniu kariery zawodowej. Rekrutacja trwa do: 5 kwietnia 2025

- 24.03.2025

-

Inne

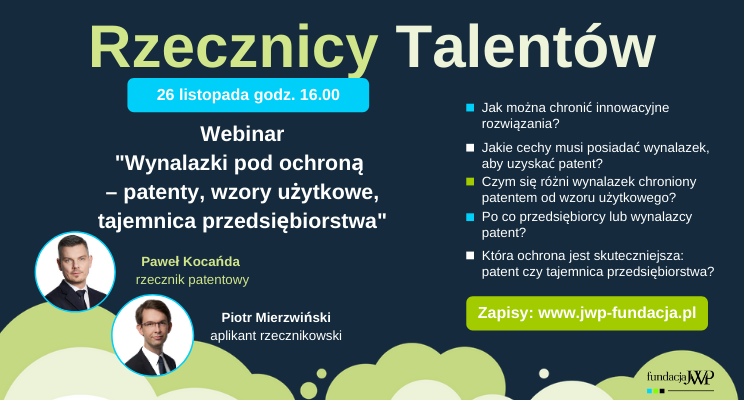

Inne#RzecznicyTalentów #FundacjaJWP

Kolejny webinar już 26 listopada! Tym razem spotkanie z Piotrem Mierzwińskim, aplikantem rzecznikowskim, specjalistą ds. własności intelektualnej w kancelarii JWP oraz z Pawłem Kocańdą, rzecznikiem patentowym, żeby porozmawiać o ochronie wynalazków. Czy wiecie, że Piotr też był uczestnikiem projektu Rzecznicy Talentów? Macie niepowtarzalną okazję dowiedzieć się, co go zainspirowało do wybrania takiej właśnie ścieżki kariery!

- 10.11.2020

-

Konkursy

KonkursyExternal Statistics Conference 2026 Data Challenge

We are thrilled to invite students to participate in the External Statistics Conference (ESC) 2026 Data Challenge! This exciting competition, running from 28 October 2025 to 31 January 2026, encourages Bachelor’s and Master’s students from EU universities to showcase their data analysis, visualization, and communication skills. This year’s theme, “Evolving Cross-Border Dynamics in a Fragmented and Uncertain World,” challenges students to explore policy-relevant topics, such as global trade, financial flows, multinational dynamics, and environmental impacts of cross-border activities. Participants will use datasets from the ECB and BIS Data Portals alongside other publicly available data to develop innovative projects. Winners will present their findings at ESC 2026 in Krakow, with all expenses covered, and receive certificates of excellence!

- 29.10.2025